(最終更新月:2023年10月)

✔当記事は次のような方に向けて記述されています

「Apache Basic認証の役割とは?」

「Apache Basic認証の設定方法について知りたい」

「Apache Basic認証の設定例が見たい」

✔当記事で紹介する内容

- Apache Basic認証の概要

- Apache Basic認証の設定方法とその展開

- Apache Basic認証の設定例

当記事では、Apache Basic認証の基本知識はもちろん、詳細な設定方法や具体的な設定例を含めた実践的な情報も提供します。

最初から最後までご一読いただくことで、Apache Basic認証の活用範囲が広がるでしょう。

ぜひお見逃しなく。

Apacheのベーシック認証とは?

こちらでは、「Apacheのベーシック認証」についてお伝えしていきます。

ベーシック認証の理解を深めることで、ウェブサイトのセキュリティ強化に役立つでしょう。

- ベーシック認証の主な目的

- アパッチでの利用の特徴

- ほかの認証方式との違い

ベーシック認証の主な目的

ベーシック認証は、ウェブリソースへのアクセスを制限するためのシンプルな認証方法です。

特定のページやディレクトリへのアクセスを許可するユーザーを制御することで、情報の保護や不正アクセスの防止を目的としています。

アパッチでの利用の特徴

Apacheサーバーでは、ベーシック認証を簡単に実装できるツールが提供されています。

とくに.htaccessファイルを使用することで、ディレクトリ単位でのアクセス制御やユーザーの管理が容易になるでしょう。

ほかの認証方式との違い

ベーシック認証は、ユーザー名とパスワードをHTTPヘッダーにエンコードして送信する方法です。

対してダイジェスト認証やOAuthなど、ほかの認証方法は、より高度な暗号化やトークンベースのアクセス制御を提供するもの。

ベーシック認証はシンプルで実装が容易ですが、通信が暗号化されていない場合、情報が第三者に傍受されるリスクがあります。

認証の背景理解: ベーシック認証の仕組み

こちらでは、ベーシック認証の詳細な仕組みと、HTTPプロトコルとの関連性、ヘッダーを使った認証情報の送信方法、そしてセキュリティ上のリスクとその対策について解説します。

これらの知識を持つことで、より安全なウェブサイト運営が可能です。

- HTTPプロトコルとの関連性

- ヘッダーを使った認証情報の送信

- セキュリティ上のリスクと対策

HTTPプロトコルとの関連性

HTTPは、ウェブ上で情報をやり取りするためのプロトコルです。

ベーシック認証は、このHTTPプロトコルを利用して、ユーザー名とパスワードをエンコードした形で送信します。

具体的には、HTTPヘッダーのAuthorizationフィールドを使用して認証情報をサーバーに伝える方法です。

ヘッダーを使った認証情報の送信

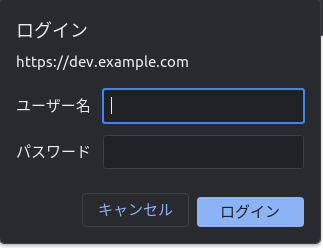

ユーザーがブラウザで認証が必要なページにアクセスすると、サーバーは401 Unauthorizedのレスポンスとともに、認証情報の入力を求めるポップアップを表示します。

ユーザーがユーザー名とパスワードを入力すると、ブラウザはこの情報をエンコードしてHTTPヘッダーにセットし、再度リクエストを送信します。

セキュリティ上のリスクと対策

ベーシック認証の最大のリスクは、認証情報が平文(Base64エンコード)で送信される点です。

これにより、中間者攻撃(Man-in-the-Middle attack)などのリスクが高まります。

中間者攻撃(Man-in-the-Middle攻撃、MitM攻撃とも呼ばれる)は、通信の両端点(たとえばクライアントとサーバ)の間に攻撃者が割り込み、通信を傍受、変更、または再送信する形式の攻撃です。

- 傍受: 通信の内容を秘密裏に読む。

- 変更: 通信の内容を変更し、その変更されたメッセージを相手に送信する。

- 再送信: 過去の通信を再度送信して、予期しない動作を引き起こす。

- 偽装: 一方または両方の通信相手になりすまし、不正な情報を送信する。

これらのリスクを軽減するために、HTTPSを使用して通信を暗号化することがおすすめです。

ベーシック認証設定の要: パスワードファイルと認証ユーザー作成

ベーシック認証を実装するためには、パスワードファイルの作成や認証ユーザーの追加が必要です。

こちらでは、これらの設定方法と、Apacheでの適切な設定場所について詳しく説明します。

- ユーザー追加方法

- htpasswdの利用

- パスワードファイルの設定と保存場所

ユーザー追加方法

ユーザーを追加するには、htpasswdツールを使用します。

以下のコマンドで、新しいユーザーを追加できます。

htpasswd /path/to/.htpasswd usernameこのコマンドを実行すると、パスワードの入力が求められます。

入力後、指定したパスの.htpasswdファイルにユーザー情報が追加されるでしょう。

htpasswd -c /etc/apache2/.htpasswd testuser01

New password:

Re-type new password:

Adding password for user testuser01htpasswdの利用

htpasswdはApacheに付属するツールで、ベーシック認証のためのパスワードファイルを作成・管理するために使用されます。

このツールを使用することで、ユーザーの追加、削除、パスワードの変更などの操作を簡単におこなえます。

# ユーザーの追加(初めての場合はファイルも作成される)

htpasswd /path/to/.htpasswd newuser

# 既存のユーザーのパスワードを変更

htpasswd /path/to/.htpasswd existinguser

# ユーザーの削除

htpasswd -D /path/to/.htpasswd user_to_deleteパスワードファイルの設定と保存場所

.htpasswdファイルは、ウェブサーバーから直接アクセスされるべきではありません。

そのため、公開ディレクトリの外部、例えば/etc/apache2/やホームディレクトリなどのセキュアな場所への保存をおすすめします。

また、このファイルのパーミッションも適切に設定し、不要なユーザーからのアクセスを防ぐようにしましょう。

sudo chown www-data:www-data /etc/apache2/.htpasswd

sudo chmod 600 /etc/apache2/.htpasswdアパッチの調整: 設定手順の詳細

こちらでは、ベーシック認証を有効にする具体的な設定手順とその詳細について解説します。

Apacheの設定ファイルを適切に編集してください。

- モジュールの有効化

- .htaccessファイルの利用

- Requireディレクティブの設定

- AuthTypeとAuthUserFileの指定

モジュールの有効化

以下のコマンドでモジュールを有効化しましょう。

sudo a2enmod auth_basic

sudo a2enmod authn_file.htaccessファイルの利用

.htaccessは、Apacheの設定をディレクトリ単位でオーバーライドするためのファイルです。

ベーシック認証の設定もこのファイルに記述できます。

ただし、.htaccessの使用はサーバーのパフォーマンスに影響を与える可能性があるため、必要な場合のみ使用し、適切な設定を心がけましょう。

Requireディレクティブの設定

Requireディレクティブを使用して、認証が必要なユーザーやグループを指定します。

例えば、特定のユーザーのみにアクセスを許可する場合や、全てのユーザーにアクセスを許可する場合など、さまざまな設定が可能です。

# 特定のユーザーのみアクセスを許可

Require user username

# 全てのユーザーにアクセスを許可

Require valid-userAuthTypeとAuthUserFileの指定

AuthTypeディレクティブで認証のタイプを指定し、AuthUserFileディレクティブでユーザー情報が保存されている.htpasswdファイルのパスを指定します。

AuthType Basic

AuthName "Restricted Area"

AuthUserFile /path/to/.htpasswdこの設定により、指定したディレクトリやファイルへのアクセス時にベーシック認証が要求されるようになります。

具体的には、対象のVirtualHost内で以下のように書きましょう。

<Directory "/var/www/dev">

AuthType Basic

AuthName "Restricted Area"

AuthUserFile /etc/apache2/.htpasswd

Require valid-user

</Directory>アクセス制御: 許可ユーザーの指定法

ウェブリソースへのアクセス制御は、ベーシック認証の主要な機能の一つです。

こちらでは、特定のユーザーやグループ、IPアドレスに基づいてアクセスを制御する方法について詳しく説明します。

- 特定のユーザーへのアクセス許可

- グループに基づくアクセス制御

- IPアドレスによる制限の追加

特定のユーザーへのアクセス許可

特定のユーザーだけにアクセスを許可する場合、Require userディレクティブを使用します。

複数のユーザーを指定する場合は、ユーザー名をスペースで区切って列挙します。

Require user alice bob charlieグループに基づくアクセス制御

ユーザーをグループにまとめてアクセス制御を行う場合、AuthGroupFileディレクティブを使用してグループファイルのパスを指定します。

そして、Require groupディレクティブでアクセスを許可するグループを指定します。

AuthGroupFile /path/to/.htgroup

Require group admin editorsIPアドレスによる制限の追加

特定のIPアドレスや範囲からのアクセスのみを許可する場合、Require ipディレクティブを使用します。

Require ip 192.168.1.0/24この設定により、192.168.1.0から192.168.1.255の範囲のIPアドレスからのアクセスのみが許可されます。

複数のIPアドレスや範囲を指定する場合は、それぞれのアドレスや範囲を新しい行に記述しましょう。

実践演習: ベーシック認証の実行

ベーシック認証の設定を理解したら、次は実際に設定を適用して動作を確認する段階です。

こちらでは、具体的なコードサンプルを元に、ベーシック認証の実行方法とその確認手順について詳しく説明します。

- 実際のコードサンプル

- テスト方法と確認

- 認証の解除と変更手順

実際のコードサンプル

以下は、.htaccessファイルに記述する基本的なベーシック認証の設定例です。

<VirtualHost 172.28.24.5:80>

ServerAdmin your@email.com

ServerName dev.example.com

DocumentRoot /var/www/dev.example.com

DirectoryIndex dev-example.html index.html

<Directory /var/www/dev.example.com>

AuthType Basic

AuthName "Restricted Area"

AuthUserFile /etc/apache2/.htpasswd

Require valid-user

</Directory>

</VirtualHost>この設定により、指定したディレクトリやファイルへのアクセス時にユーザー名とパスワードの入力が要求されます。

テスト方法と確認

設定が完了したら、ブラウザから該当のページやディレクトリにアクセスしてみましょう。

正しく設定されていれば、ユーザー名とパスワードの入力を求めるポップアップが表示されます。

登録したユーザー情報を入力して、アクセスできるか確認します。

認証の解除と変更手順

ベーシック認証を解除は、以下の方法で可能。

.htaccessファイルから関連する設定を削除- ファイル自体を削除

ユーザー情報の変更や追加を行う場合は、前述のhtpasswdコマンドを使用して操作します。

初心者の課題: よくあるトラブルと対策

こちらでは、初心者が陥りやすいトラブルとその対策方法について詳しく見ていきましょう。

ベーシック認証の設定や運用中には、さまざまなトラブルが発生する可能性があります。

- パスワードの忘れやロスト

- .htaccessファイルのエラー

- 認証情報が漏れるリスクと対策

パスワードの忘れやロスト

ユーザーのパスワードを忘れた場合、htpasswdツールを使用してパスワードを再設定できます。

htpasswd /path/to/.htpasswd existinguser定期的なバックアップも忘れずにおこない、緊急時の対応をスムーズにおこなえるようにしましょう。

.htaccessファイルのエラー

.htaccessファイルの記述ミスや設定の不備により、サイトが正常に動作しなくなることがあります。

エラーが発生した場合は、Apacheのエラーログを確認して原因を特定し、適切な修正を行います。

認証情報が漏れるリスクと対策

ベーシック認証の情報は、暗号化されていない通信上で平文で送信されるため、第三者に傍受されるリスクがあります。

このリスクを軽減するためには、HTTPSを使用して通信を暗号化することが必要です。

さらなる安全対策

ベーシック認証は、シンプルで手軽に導入できる認証方法ですが、適切な設定と運用が求められます。

こちらでは、ベーシック認証の長所と短所、さらなるセキュリティ対策についてまとめてお伝えします。

- ベーシック認証の長所と短所

- SSL/TLSとの組み合わせ

- 今後のセキュリティ対策の方向性

ベーシック認証の長所と短所

ベーシック認証の最大の長所は、そのシンプルさと手軽さにあります。

一方で、セキュリティ面でのリスクも無視できません。

とくに、HTTPSを使用していない場合、認証情報が第三者に漏れる可能性が高まります。

SSL/TLSとの組み合わせ

ベーシック認証をより安全に使用するためには、SSL/TLSと組み合わせましょう。

SSL/TLS化により、通信内容が暗号化され、認証情報の傍受リスクが大幅に低減するからです。

とくに、公開されているウェブサイトや重要な情報を扱うサイトでのベーシック認証の利用時には、SSL/TLSの導入は必須と言えるでしょう。

今後のセキュリティ対策の方向性

ベーシック認証はあくまで基本的な認証手段であり、より高度なセキュリティ要件が必要な場合は、他の認証方法や追加のセキュリティ対策を検討する必要があります。

例えば、二要素認証やOAuth、OpenID Connectなどの認証・認可フレームワークの導入を考えられます。

また、定期的なセキュリティ監査やパッチの適用、セキュリティトレーニングなど、組織全体でのセキュリティ意識の向上も重要です。

まとめ

当記事では、Apache Basic認証について学習してきました。

ベーシック認証は、ウェブリソースへのアクセス制御をおこなうシンプルな方法として広く利用されています。

しかし、そのシンプルさゆえのセキュリティリスクも存在するため、適切な設定と運用が不可欠です。

ベーシック認証の基本的な知識と設定方法、そしてセキュリティ対策の重要性について理解していただけたら幸いです。

安全なウェブサイト運営のために、常に最新のセキュリティ情報をチェックし、適切な対策を講じてください。